Ensemble, rendons votre organisation résiliente aux cybermenaces

Cyber Sécurité = Cyber Résilience ?

Même si ces deux environnements agissent dans un intérêt commun, ils ont une mission quelque peu différente.

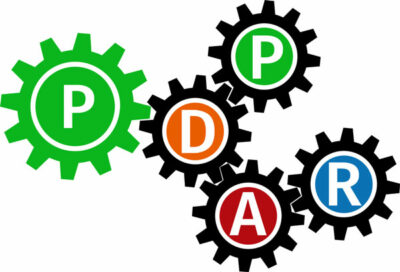

Un consultant Sécurité Cyber doit mettre les mesures, les dispositifs qui visent à protéger le SI d’une attaque, d’en réduire les failles. Il intervient principalement pour les phases de Protection et de Détection.

Le consultant Résilience Cyber doit préparer l’ensemble d’une organisation (IT) à réagir et à faire face aux conséquences d’un évènement quel qu’il soit. Il intervient donc pour les phases d’Action et de Reconstruction.

La phase de Préparation doit être construite en commun afin d’apporter une cohérence de bout en bout.

Préparation

Détection

Protection

Action

Réparation